¿QUE ÉS UN TROYANO?

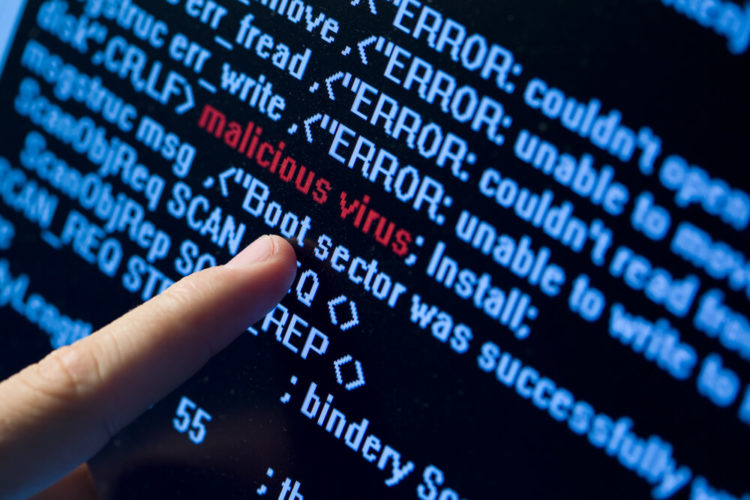

Se trata de un software malicioso, es decir, un tipo de malware, un tipo de virus informático que puede llegar a ser peligroso para el usuario que lo recibe. En informática se denomina “caballo de Troya” o troyano y se consideran peligrosos, porque son capaces de eliminar ficheros o destruir información del disco duro, así como reenviar datos confidenciales a una dirección externa o abrir puertos de comunicaciones para abrir las puertas a un intruso, con el firme objetivo de acceder al ordenador mediante control remoto.

Los troyanos, en la mayoría de los casos, funcionan por control remoto por parte de un usuario no autorizado. Aunque no causa daños en el sistema, causan otro tipo de problemas como el robo de datos personales, por ejemplo.

Al principio, los troyanos eran una herramienta para causar el mayor daño posible en los equipos informáticos, tratando de formatear el ordenador o eliminando archivos, pero no tuvieron mucho éxito porque no se propagaban por sí mismos. Ahora, en cambio, los ciberdelincuentes consiguen controlar mucho más este malware, que es capaz de robar datos bancarios, nombres y contraseñas de usuarios o cualquier tipo de información personal a los usuarios. Incluso, han dado lugar a la creación de una nueva categoría de malware llamada Spyware, un programa espía.

Un troyano está conformado por un cliente y un servidor: el cliente es el módulo que se instala en el equipo remoto y el servidor es el módulo que se usa para hacer la gestión remota. Si el cliente del troyano está oculto, el antivirus lo detecta como si se tratase de un virus potencial o puede que ni si quiera lo llegue a detectar.

A diferencia de otros virus, el objetivo del troyano es ofrecer al usuario la posibilidad de ejercer control remoto sobre una computadora. En general, se trata de programas que se ocultan en imágenes o archivos multimedia (audio o vídeo), para que se instalen fácilmente en el equipo de la víctima, como por ejemplo cuando el usuario descarga archivos en Internet.

¿Qué función tienen los troyanos?

Los troyanos informáticos suelen usarse para tener control remoto de equipos, obtener contraseñas, espiar equipos, dañar archivos, asignar contraseñas a archivos para sobornar a los usuarios, tomar capturas de pantalla, engañar a los usuarios con ingeniería social y, en definitiva, robar información del usuario.

¿Cómo detectar el troyano?

En lo que se refiere a la seguridad informática, un troyano puede abrir una supuesta “puerta trasera” en tu ordenador, para brindar a los hakers un completo acceso a contraseñas, documentos, etc.

Si sospechas que tienes un virus troyano, debes desconectarte de internet de forma inmediata, para poder bloquear el acceso a los hakers potenciales y eliminarlo, después, desde una herramienta específica desde el PC

Según la forma en la que se realiza la conexión entre el programa de administración y el residente se pueden clasificar en dos tipos:

- Conexión directa: El atacante se conecta directamente al PC infectado, mediante su dirección IP. El equipo atacante es el cliente y la víctima, el servidor.

- Conexión indirecta: El equipo host o víctima se conecta al atacante mediante un proceso automático en el software malicioso instalado en su equipo. En este caso no es necesario para el atacante tener la dirección IP de la víctima. Para que la conexión sea asegurada. El atacante puede utilizar una IP fija o un nombre de dominio.

Lo mejor es evitar cualquier descarga de archivos desde páginas web de dudosa reputación y, sobre todo, tener al día el antivirus.Asímismo, para evitar la intrusión de troyanos, es recomendable evitar cualquier descarga de archivos, desde páginas web de dudosa reputación y, sobre todo, tener al día el antivirus.

Fuente imagen: https://www.mediatrends.es/a/112187/dridex-virus-troyano-robar-dinero-cuenta-corriente/